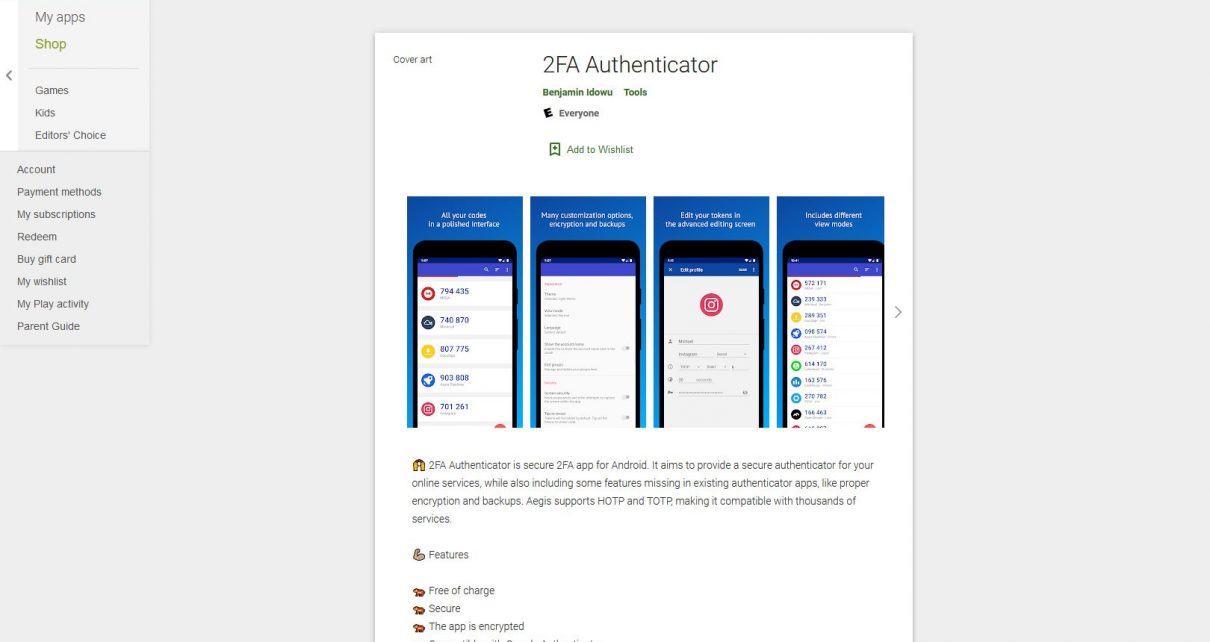

Avec plus de 10 000 installations au compteur dans le Google Play Store, l’application 2FA Authenticator était une application piégée. Elle se présentait comme une application d’authentification à deux facteurs et reprenait le code source d’une application légitime Aegis Authenticator en y injectant du code malveillant.

C’est probablement cet emprunt à une application libre et gratuite qui a permis à 2FA Authenticator de passer entre les mailles du filet et vérifications de sécurité du Play Store. Les chercheurs de l’éditeur de solutions de sécurité Pradeo ont signalé sa présence et l’application malveillante a été retirée après 15 jours de disponibilité en tout (et 12 heures après le signalement).

2FA Authenticator (com.privacy.account.safetyapp) était ainsi un cheval de Troie de type injecteur (dropper) afin de permettre à des cybercriminels d’installer un malware bancaire sur les appareils des utilisateurs.

Vultur est toujours dans les parages

Après des demandes d’autorisations (non exigées pas l’application open source Aegis Authenticator), la première étape de l’attaque était le recueil d’une liste d’applications installées sur l’appareil et la localisation pour un ciblage. L’application malveillante téléchargeait également des applications tierces sous le prétexte de mises à jour.

En fonction des éléments obtenus, la deuxième étape consistait à installer Vultur qui permet des captures d’écran et du keylogging pour les saisies dans des applications bancaires ou de cryptomonnaies exécutées au premier plan.

Le groupe de cybersécurité ThreatFabric définit Vultur comme un malware Android de type RAT (Remote Access Trojan) qui utilise un module VNC pour l’enregistrement d’écran. Il avait fait parler de lui l’été dernier en se faisant passer pour une application Protection Guard… également dans le Google Play Store et pour moitié moins d’installations.

L’article une application 2FA Authenticator était malveillante est apparu en premier sur zimo news.